Tarkastus Windows 7:ssä. Automatisoitu järjestelmä käyttäjien toimien tarkastamiseen (valvontaan). Rikkojien käyttäytymismalleja

Tarve ottaa käyttöön auditointijärjestelmiä käyttäjien toimintaan kaikentasoisissa organisaatioissa on vahvistettu analysointia tekevien yritysten tutkimuksissa tietoturva.

Esimerkiksi Kaspersky Labin tutkimus osoitti, että kaksi kolmasosaa tietoturvahäiriöistä (67 %) johtuu muun muassa huonosti perillä olevien tai välinpitämättömien työntekijöiden toiminnasta. Samaan aikaan ESETin tutkimuksen mukaan 84 % yrityksistä aliarvioi inhimillisen tekijän aiheuttamat riskit.

Sisäpiirin uhkia vastaan suojaaminen vaatii enemmän vaivaa kuin ulkoisilta uhilta suojautuminen. Ulkoisten "tuholaisten" torjumiseksi, mukaan lukien virukset ja kohdistetut hyökkäykset organisaation verkkoon, riittää, että otetaan käyttöön asianmukainen ohjelmisto tai laitteisto-ohjelmistojärjestelmä. Organisaation suojaaminen sisäpiirihyökkäyksiltä vaatii enemmän investointeja tietoturvainfrastruktuuriin ja syvempää analysointia. Analyyttiseen työhön sisältyy liiketoiminnan kannalta kriittisimpien uhkien tunnistaminen sekä "rikkojien muotokuvien" laatiminen eli sen määrittäminen, mitä vahinkoa käyttäjä voi pätevyytensä ja kykyjensä perusteella aiheuttaa.

Käyttäjien toimintojen auditointi liittyy erottamattomasti paitsi sen ymmärtämiseen, mitkä tietoturvajärjestelmän ”aukot” on nopeasti korjattava, vaan myös koko liiketoiminnan kestävyyteen. Jatkuvaan toimintaan sitoutuneiden yritysten on otettava huomioon, että tietotekniikan ja liiketoiminnan automatisoinnin prosessien monimutkaistuessa ja lisääntyessä sisäisten uhkien määrä vain kasvaa.

Tavallisen työntekijän toiminnan seurannan lisäksi on tarpeen tarkastaa "superkäyttäjien" - etuoikeutettujen työntekijöiden - toiminta ja vastaavasti suuremmat mahdollisuudet vahingossa tai tahallisesti toteuttaa tietovuodon uhka. Näitä käyttäjiä ovat järjestelmänvalvojat, tietokannan ylläpitäjät ja sisäiset ohjelmistokehittäjät. Täällä voit myös lisätä houkutellut IT-asiantuntijat ja tietoturvasta vastaavat työntekijät.

Käyttäjien toiminnan seurantajärjestelmän käyttöönotto yrityksessä mahdollistaa työntekijöiden toiminnan tallentamisen ja nopean reagoinnin. Tärkeää: auditointijärjestelmän on oltava kattava. Tämä tarkoittaa sitä, että tavallisen työntekijän, järjestelmänvalvojan tai ylimmän esimiehen toimintaa koskevat tiedot on analysoitava käyttöjärjestelmän tasolla, yrityssovellusten käytössä, verkkolaitteiden tasolla, pääsy tietokantoihin, ulkoisen median liittäminen ja pian.

Nykyaikaiset kattavat auditointijärjestelmät mahdollistavat käyttäjän toimintojen kaikkien vaiheiden tarkkailun käynnistyksestä PC:n (päätetyöaseman) sammutukseen. Totta, käytännössä he yrittävät välttää täydellistä kontrollia. Jos kaikki toiminnot kirjataan auditointilokeihin, organisaation tietojärjestelmäinfrastruktuurin kuormitus kasvaa moninkertaiseksi: työasemat roikkuvat, palvelimet ja kanavat toimivat täydellä kuormalla. Tietoturvaan liittyvä vainoharhaisuus voi vahingoittaa liiketoimintaa hidastamalla työprosesseja merkittävästi.

Pätevä tietoturva-asiantuntija määrittää ensisijaisesti:

- mikä tieto yrityksessä on arvokkainta, koska useimmat sisäiset uhat liittyvät siihen;

- kenellä ja millä tasolla voi olla pääsy arvokkaisiin tietoihin, eli hahmotellaan mahdollisten rikkojien piiriä;

- missä määrin nykyiset turvatoimenpiteet kestävät tahallisia ja/tai tahattomia käyttäjän toimia.

Esimerkiksi finanssialan tietoturva-asiantuntijat pitävät vaarallisimpana uhkana maksutietojen vuotamista ja pääsyn väärinkäyttöä. Teollisuus- ja kuljetusalalla suurimmat pelot ovat osaamisen vuotaminen ja työntekijöiden epälojaaleja käyttäytymistä. Samanlaisia huolenaiheita on IT-alalla ja tietoliikennealalla, jossa kriittisimmät uhat ovat omistuskehitysten, liikesalaisuuksien ja maksutietojen vuotaminen.

TODENNÄKÖISIMMÄISIIN "TYYPPILISISIIN" RIKKOJAAN ANALYTIIKKA ILMOITTAA:

- Ylin johto: valinta on ilmeinen - laajimmat mahdolliset valtuudet, pääsy arvokkaimpiin tietoihin. Samaan aikaan turvallisuudesta vastaavat usein sulkevat silmänsä tällaisten henkilöiden tietoturvasääntöjen rikkomiselta.

- Epälojaaleja työntekijöitä : lojaalisuuden asteen määrittämiseksi yrityksen tietoturvaasiantuntijoiden tulee analysoida yksittäisen työntekijän toimia.

- Järjestelmänvalvojat: Ammattilaiset, joilla on etuoikeutettu käyttöoikeus ja edistyneet valtuudet, joilla on syvällinen IT-tieto, ovat alttiita houkutukselle hankkia luvaton pääsy Vastaanottaja tärkeää tietoa;

- Urakoitsijan työntekijät / ulkoistaminen : kuten ylläpitäjät, "ulkopuoliset" asiantuntijat, joilla on laaja tietämys, voivat toteuttaa erilaisia uhkia ollessaan "sisällä" asiakkaan tietojärjestelmässä.

Merkittävimpien tietojen ja todennäköisimpien hyökkääjien määrittäminen auttaa rakentamaan järjestelmän, jossa ei ole täydellistä, vaan valikoivaa käyttäjähallintaa. Tämä "purkaa" tietojärjestelmä ja vapauttaa tietoturva-asiantuntijat turhasta työstä.

Valikoivan seurannan lisäksi auditointijärjestelmien arkkitehtuurilla on merkittävä rooli järjestelmän toiminnan nopeuttamisessa, analyysin laadun parantamisessa ja infrastruktuurin kuormituksen vähentämisessä. Nykyaikaisilla käyttäjien toimintojen auditointijärjestelmillä on hajautettu rakenne. Lopputyöasemille ja palvelimille asennetaan anturiagentit, jotka analysoivat tietyn tyyppisiä tapahtumia ja välittävät dataa konsolidointi- ja tallennuskeskuksiin. Järjestelmät, jotka analysoivat tallennettuja tietoja järjestelmään sisäänrakennettujen parametrien perusteella, löytävät tarkastuslokeista epäilyttävän tai poikkeavan toiminnan tosiasiat, joita ei voida välittömästi liittää uhan toteuttamisyritykseen. Nämä tosiasiat välitetään vastausjärjestelmään, joka ilmoittaa rikkomuksesta tietoturvavastaavalle.

Jos auditointijärjestelmä pystyy itsenäisesti selviytymään rikkomuksesta (yleensä tällaiset tietoturvajärjestelmät tarjoavat allekirjoitusmenetelmän uhkaan reagoimiseksi), rikkominen lopetetaan automaattinen tila, ja kaikki tarvittavat tiedot rikoksentekijästä, hänen toimistaan ja uhan kohteesta päätyvät erityiseen tietokantaan. Tässä tapauksessa Security Administrator Console ilmoittaa, että uhka on neutraloitu.

Jos järjestelmällä ei ole keinoja reagoida automaattisesti epäilyttävään toimintaan, kaikki tiedot uhan neutraloimiseksi tai sen seurausten analysoimiseksi siirretään tietoturvan järjestelmänvalvojan konsoliin toimintojen suorittamista varten manuaalisesti.

JOKAINEN ORGANISAATIO SEURANTAJÄRJESTELMÄSSÄ TOIMINNOT ON MÄÄRITTÄVÄ:

Tarkkaile työasemien, palvelimien käyttöä sekä käyttäjien toimintaa niillä (tuntien ja viikonpäivien mukaan). Tällä tavalla selvitetään tietoresurssien käytön toteutettavuus.

Viktor Chutov

Projektipäällikkö INFORMSVYAZ HOLDING

Järjestelmän käyttöönoton edellytykset

Infowatchin vuonna 2007 tekemä ensimmäinen avoin globaali tutkimus sisäisistä tietoturvauhista (vuoden 2006 tulosten perusteella) osoitti, että sisäiset uhat ovat yhtä yleisiä (56,5 %) kuin ulkoiset ( haittaohjelma, roskaposti, hakkeritoiminta jne.). Lisäksi suurimmalla osalla (77 %) sisäisen uhan syynä on käyttäjien itsensä huolimattomuus (työnkuvausten noudattamatta jättäminen tai perustietoturvatoimenpiteiden laiminlyönti).

Tilanteen muutosten dynamiikka kaudella 2006-2008. esitetty kuvassa. 1.

Laiminlyönnistä johtuva vuotojen osuuden suhteellinen lasku johtuu tietovuotojen ehkäisyjärjestelmien (mukaan lukien käyttäjien toimien seurantajärjestelmät) osittaisesta käyttöönotosta, jotka tarjoavat varsin korkean suojan vahingossa tapahtuvia vuotoja vastaan. Lisäksi se johtuu henkilötietojen tahallisten varkauksien määrän absoluuttisesta kasvusta.

Laiminlyönnistä johtuva vuotojen osuuden suhteellinen lasku johtuu tietovuotojen ehkäisyjärjestelmien (mukaan lukien käyttäjien toimien seurantajärjestelmät) osittaisesta käyttöönotosta, jotka tarjoavat varsin korkean suojan vahingossa tapahtuvia vuotoja vastaan. Lisäksi se johtuu henkilötietojen tahallisten varkauksien määrän absoluuttisesta kasvusta.

Tilastojen muutoksesta huolimatta voimme edelleen luottavaisin mielin sanoa, että tahattomien tietovuotojen torjunta on ensisijainen tehtävä, sillä tällaisten vuotojen torjuminen on helpompaa, halvempaa ja siten useimmat tapaukset katetaan.

Samaan aikaan työntekijöiden laiminlyönti on Infowatchin ja Perimetrixin vuosien 2004-2008 tutkimustulosten analyysin mukaan toiseksi vaarallisimpien uhkien joukossa (yhteenveto tutkimustulokset on esitetty kuvassa 2), ja sen merkitys kasvaa jatkuvasti. yritysten ohjelmistojen ja laitteistojen automatisoitujen järjestelmien (AS) parantamisen myötä.

Siten sellaisten järjestelmien käyttöönotto, jotka eliminoivat työntekijän kielteisen vaikutuksen tietoturvaan yrityksen automatisoidussa järjestelmässä (mukaan lukien valvontaohjelmat), tarjoavat tietoturvapalveluiden työntekijöille todisteita ja materiaaleja tapahtuman tutkimiseen, eliminoi vaaran huolimattomuudesta johtuvat vuodot vähentävät merkittävästi vahingossa tapahtuvia vuotoja ja vähentävät myös tahallisia vuotoja. Viime kädessä tämän toimenpiteen pitäisi mahdollistaa sisäisten loukkaajien aiheuttamien uhkien vähentäminen merkittävästi.

Nykyaikainen automatisoitu järjestelmä käyttäjien toimien tarkastamiseen. Hyödyt ja haitat

Automatisoidut järjestelmät käyttäjien toimien auditointiin (seurantaan) (ASADP) AS, joita usein kutsutaan valvontaohjelmistotuotteiksi, on tarkoitettu AS:n tietoturvapäälliköiden käyttöön (organisaation tietoturvapalvelu) sen havaittavuuden varmistamiseksi - "tietokonejärjestelmän ominaisuudet, joiden avulla voit tallentaa käyttäjien toimintaa sekä yksilöllisesti asettaa tunnisteita käyttäjille, jotka ovat osallistuneet tiettyihin tapahtumiin suojauskäytäntöjen rikkomisen estämiseksi ja/tai vastuun takaamiseksi tietyistä toimista."

AS:n havainnointiominaisuus, riippuen sen toteutuksen laadusta, mahdollistaa tavalla tai toisella valvoa, että organisaation työntekijät noudattavat sen turvallisuuspolitiikkaa ja tietokoneiden turvalliselle työlle asetettuja sääntöjä.

Valvontaohjelmistotuotteiden käyttö, myös reaaliaikainen, on tarkoitettu:

- tunnistaa (lokalisoi) kaikki tapaukset, joissa luottamuksellisiin tietoihin on yritetty päästä luvatta, ja ilmoita tarkka aika ja verkkotyöpaikka, josta tällainen yritys tehtiin;

- tunnistaa ohjelmiston luvattoman asennuksen tosiasiat;

- tunnistaa kaikki lisälaitteiden (esimerkiksi modeemit, tulostimet jne.) luvaton käyttötapaukset analysoimalla luvatta asennettujen erikoissovellusten käynnistämistä;

- tunnistaa kaikki tapaukset, joissa kriittisiä sanoja ja lauseita kirjoitetaan näppäimistöllä, laaditaan tärkeitä asiakirjoja, joiden siirtäminen kolmansille osapuolille johtaa aineellisiin vahinkoihin;

- valvoa pääsyä palvelimiin ja henkilökohtaisiin tietokoneisiin;

- hallita yhteystietoja Internetissä surffattaessa;

- suorittaa tutkimusta henkilöstön reagoinnin tarkkuuden, tehokkuuden ja riittävyyden määrittämiseen ulkoisiin vaikutuksiin;

- määrittää organisaation tietokonetyöasemien kuormitus (vuorokaudenajan, viikonpäivän jne. mukaan) käyttäjätyön tieteellistä järjestämistä varten;

- seurata käyttötapauksia henkilökohtaiset tietokoneet työajan ulkopuolella ja tunnistamaan tällaisen käytön tarkoitus;

- saada tarvittavat luotettavat tiedot, joiden perusteella tehdään päätöksiä organisaation tietoturvapolitiikan sopeuttamisesta ja parantamisesta jne.

Näiden toimintojen toteutus saavutetaan tuomalla agenttimoduuleja (antureita) AS-työasemille ja palvelimille, joiden tilakyselyt tai niistä saadaan raportteja. Raportit käsitellään Security Administrator Consolessa. Jotkut järjestelmät on varustettu välipalvelimilla (konsolidointipisteillä), jotka käsittelevät omia alueitaan ja suojausryhmiään.

Markkinoilla esiteltyjen ratkaisujen järjestelmäanalyysi (StatWin, Tivoli Configuration Manager, Tivoli Remote Control, OpenView Operations, "Uryadnik/Enterprise Guard", Insider) mahdollisti joukon erityisominaisuuksien tunnistamista, jotka antoivat lupaavalle ASADP:lle. parantaa suoritusindikaattoreitaan verrattuna tutkittuihin näytteisiin .

Yleisesti ottaen olemassa olevia järjestelmiä voidaan käyttää melko laajan toiminnallisuuden ja suuren vaihtoehtopaketin lisäksi vain toimintojen seurantaan yksittäisiä käyttäjiä AS perustuu kaikkien AS:n määritettyjen elementtien (ja ennen kaikkea käyttäjien automatisoitujen työpaikkojen) pakolliseen sykliseen kyselyyn (skannaukseen).

Samaan aikaan nykyaikaisten järjestelmien, mukaan lukien melko suuri määrä työasemia, teknologioita ja ohjelmistoja, jakautuminen ja mittakaava vaikeuttaa merkittävästi käyttäjien työn seurantaa, ja jokainen verkkolaite pystyy tuottamaan tuhansia auditointiviestejä, jotka saavuttavat melko suuria tietomääriä, jotka edellyttävät valtavien, usein päällekkäisten tietokantojen ylläpitoa. Nämä työkalut muun muassa kuluttavat merkittäviä verkko- ja laitteistoresursseja ja kuormittavat yhteistä järjestelmää. Ne osoittautuvat joustamattomiksi laitteiston ja ohjelmiston uudelleenkonfiguroinnille Tietokoneverkot, eivät pysty sopeutumaan tuntemattomiin rikkomuksiin ja verkkohyökkäyksiin, ja niiden suojauskäytäntörikkomusten havaitsemisen tehokkuus riippuu suurelta osin siitä, kuinka usein tietoturvajärjestelmänvalvoja tarkistaa AS-elementit.

Yksi tapa lisätä näiden järjestelmien tehokkuutta on lisätä suoraan skannaustaajuutta. Tämä johtaa väistämättä niiden päätehtävien tehokkuuden heikkenemiseen, joihin tämä AS itse asiassa on tarkoitettu, johtuen sekä järjestelmänvalvojan työaseman että käyttäjien työasemien tietokoneiden laskentakuorman merkittävästä kasvusta. kuten liikenteen kasvussa paikallinen verkko AC.

Suurten tietomäärien analysointiin liittyvien ongelmien lisäksi olemassa olevissa valvontajärjestelmissä on vakavia rajoituksia tehtyjen päätösten tehokkuudessa ja tarkkuudessa, mikä johtuu pääkäyttäjän fyysisten kykyjen määräävästä inhimillisestä tekijästä ihmisenä toimijana.

Mahdollisuus ilmoittaa käyttäjien ilmeisistä luvattomista toimista reaaliajassa olemassa olevissa valvontajärjestelmissä ei ratkaise ongelmaa pohjimmiltaan kokonaisuutena, koska se mahdollistaa vain aiemmin tunnettujen rikkomustyyppien seurannan (allekirjoitusmenetelmä), eikä pysty torjua uudentyyppisiä rikkomuksia.

Laajojen menetelmien kehittäminen ja käyttö tietoturvajärjestelmien tietoturvan takaamiseksi, mikä mahdollistaa sen suojan tason nousun laskentaresurssin lisävalinnan vuoksi AS:sta, vähentää AS:n kykyä ratkaista tehtäviin, joihin se on tarkoitettu ja/tai lisää sen kustannuksia. Tämän lähestymistavan epäonnistuminen nopeasti kehittyvillä IT-teknologiamarkkinoilla on ilmeinen.

Automatisoitu järjestelmä käyttäjien toimien auditointiin (seurantaan). Lupaavia ominaisuuksia

Aiemmin esitetyistä analyysituloksista seuraa ilmeinen tarve antaa lupaaville valvontajärjestelmille seuraavat ominaisuudet:

- automaatio, joka eliminoi rutiininomaiset "manuaaliset" toiminnot;

- yhdistelmä keskittämistä (perustuu automatisoituun turvajärjestelmänvalvojan työasemaan) yksittäisten elementtien tasolla (älykäs tietokoneohjelmat) järjestelmät AS-käyttäjien työn seurantaan;

- skaalautuvuus, joka mahdollistaa valvontajärjestelmien kapasiteetin lisäämisen ja niiden kykyjen laajentamisen ilman niiden tehokkaan toiminnan edellyttämien laskentaresurssien merkittävää lisäystä;

- sopeutumiskyky AS:n koostumuksen ja ominaisuuksien muutoksiin sekä uudentyyppisten turvallisuuspolitiikan rikkomusten ilmaantuvuuteen.

Kuvassa on esitetty ASADP AS:n yleinen rakenne, jolla on havaitut erityispiirteet, jotka voidaan toteuttaa AS:ssa eri tarkoituksiin ja lisätarvikkeisiin. 3.

Annettu rakenne sisältää seuraavat pääkomponentit:

- ohjelmistokomponentit-anturit, jotka on sijoitettu joihinkin kaiutinjärjestelmän elementteihin (käyttäjien työasemat, palvelimet, verkkolaitteet, tietoturvatyökalut), joita käytetään auditointitietojen tallentamiseen ja käsittelyyn reaaliajassa;

- rekisteröintitiedostot, jotka sisältävät välitietoja käyttäjän työstä;

- tietojenkäsittely- ja päätöksentekokomponentit, jotka vastaanottavat tietoa antureilta rekisteröintitiedostojen kautta, analysoivat sitä ja tekevät päätöksiä jatkotoimenpiteistä (esim. joidenkin tietojen syöttäminen tietokantaan, ilmoittaminen virkamiehille, raporttien laatiminen jne.);

- auditointitietokanta (DB), joka sisältää tiedot kaikista rekisteröidyistä tapahtumista, joiden perusteella raportteja luodaan ja AS:n tilaa seurataan tietyn ajanjakson ajan;

- komponentit raporttien ja varmenteiden luomiseksi auditointitietokantaan tallennettujen tietojen ja suodatustietueiden perusteella (päivämäärän, käyttäjätunnuksien, työasemien, tietoturvatapahtumien jne. mukaan);

- tietoturvan järjestelmänvalvojan käyttöliittymän komponentti, joka ohjaa ASADP AS:n toimintaa sen työaseman kanssa, tarkastella ja tulostaa tietoja, luoda erilaisia tyyppejä kyselyt tietokantaan ja raporttien luominen, mikä mahdollistaa AS:n käyttäjien nykyisen toiminnan reaaliaikaisen seurannan ja eri resurssien nykyisen suojaustason arvioinnin;

- lisäkomponentit, erityisesti ohjelmistokomponentit järjestelmän konfigurointiin, antureiden asentamiseen ja sijoittamiseen, tietojen arkistointiin ja salaukseen jne.

Tietojenkäsittely ASADP AS:ssa sisältää seuraavat vaiheet:

- rekisteröintitietojen tallentaminen antureilla;

- tietojen kerääminen yksittäisiltä antureilta;

- tietojen vaihto asiaankuuluvien järjestelmäagenttien välillä;

- rekisteröityjen tapahtumien käsittely, analysointi ja korrelaatio;

- käsiteltyjen tietojen esittäminen suojauksen ylläpitäjälle normalisoidussa muodossa (raporttien, kaavioiden jne. muodossa).

Tarvittavien laskentaresurssien minimoimiseksi, järjestelmän salaisuuden ja luotettavuuden lisäämiseksi tietoja voidaan tallentaa erilaisia elementtejä AC.

Perustuu tehtävään tehdä ASADP AS pohjimmiltaan uusi (verrattuna olemassa oleviin järjestelmiin AS-käyttäjien työn auditointi) automaatioominaisuudet, keskittämisen ja hajauttamisen yhdistelmä, skaalautuvuus ja sopeutumiskyky, yksi sen rakentamisen mahdollisista strategioista näyttää olevan moderni teknologiaälykkäät moniagenttijärjestelmät, jotka toteutetaan kehittämällä integroitu agenttiyhteisö erilaisia tyyppejä(älykkäät autonomiset ohjelmat, jotka toteuttavat tiettyjä toimintoja turvapolitiikan vastaisten käyttäjien toimien havaitsemiseksi ja torjumiseksi) ja niiden vuorovaikutuksen järjestäminen.

Joskus tapahtuu tapahtumia, jotka vaativat vastausta kysymykseen. "kuka teki sen?" Tämä voi tapahtua "harvoin, mutta tarkasti", joten sinun tulee valmistautua vastaukseen kysymykseen etukäteen.

Melkein kaikkialla on suunnitteluosastoja, kirjanpitoosastoja, kehittäjiä ja muita työntekijäryhmiä, jotka työskentelevät yhdessä asiakirjaryhmien parissa, jotka on tallennettu julkisesti käytettävään (jaettu) kansioon tiedostopalvelimella tai jollakin työasemasta. Saattaa käydä niin, että joku poistaa tärkeän dokumentin tai hakemiston tästä kansiosta, minkä seurauksena koko tiimin työ voi kadota. Tässä tapauksessa järjestelmänvalvojalla on useita kysymyksiä:

Milloin ja mihin aikaan ongelma ilmeni?

Mistä lähimpänä tätä aikaa varmuuskopio pitäisikö tiedot palauttaa?

Ehkä järjestelmässä oli vika, joka voi toistua?

Windowsissa on järjestelmä Tarkastaa, jonka avulla voit seurata ja kirjata tietoja siitä, milloin, kuka ja mitä ohjelmadokumentteja poistettiin. Tarkastus ei ole oletusarvoisesti käytössä - itse seuranta vaatii tietyn prosenttiosuuden järjestelmän tehosta, ja jos tallennat kaiken, kuormitus kasvaa liian suureksi. Lisäksi kaikki käyttäjien toimet eivät välttämättä kiinnosta meitä, joten tarkastuskäytäntöjen avulla voimme sallia vain meille todella tärkeiden tapahtumien seurannan.

Audit-järjestelmä on sisäänrakennettu kaikkeen OS MicrosoftWindowsNT: Windows XP/Vista/7, Windows Server 2000/2003/2008. Valitettavasti Windows Home -sarjan järjestelmissä auditointi on piilotettu syvälle ja sitä on liian vaikea määrittää.

Mitä pitää määrittää?

Ota tarkastus käyttöön kirjautumalla sisään järjestelmänvalvojan oikeuksilla tietokoneeseen, joka tarjoaa pääsyn jaettuihin asiakirjoihin, ja suorittamalla komento alkaa→Juosta→gpedit.msc. Laajenna kansio Tietokoneen kokoonpano -osiossa Windowsin asetukset→ Turvallisuusasetukset→ Paikalliset käytännöt→ Tarkastuskäytännöt:

Kaksoisnapsauta käytäntöä Tarkastusobjektin käyttöoikeus (Objektin pääsyn tarkastus) ja valitse valintaruutu Menestys. Tämä asetus mahdollistaa mekanismin, joka valvoo tiedostojen ja rekisterin onnistunutta käyttöä. Olemme todellakin kiinnostuneita vain onnistuneista yrityksistä poistaa tiedostoja tai kansioita. Ota valvonta käyttöön vain tietokoneissa, joihin valvotut objektit on tallennettu suoraan.

Pelkkä tarkastuskäytännön käyttöönotto ei riitä, vaan meidän on myös määritettävä, mitä kansioita haluamme valvoa. Tyypillisesti tällaiset objektit ovat yleisten (jaettujen) asiakirjojen kansioita ja kansioita, joissa on tuotantoohjelmia tai tietokantoja (kirjanpito, varasto jne.) - toisin sanoen resursseja, joiden kanssa useat ihmiset työskentelevät.

On mahdotonta arvata etukäteen, kuka tarkalleen poistaa tiedoston, joten seuranta on tarkoitettu kaikille. Kenen tahansa käyttäjän onnistuneet yritykset poistaa valvottuja objekteja kirjataan lokiin. Kutsu vaaditun kansion ominaisuudet (jos tällaisia kansioita on useita, niin ne kaikki vuorotellen) ja välilehdellä Suojaus → Lisäasetukset → Valvonta lisää aiheen seuranta Kaikki hänen onnistuneita pääsyyrityksiään Poistaa Ja Poista alikansiot ja tiedostot:

Tapahtumia voidaan kirjata aika paljon, joten lokin kokoa kannattaa myös säätää Turvallisuus(Turvallisuus), johon ne tallennetaan. varten

suorita tämä komento alkaa→

Juosta→

eventvwr.

msc.

Hae näkyviin tulevassa ikkunassa suojauslokin ominaisuudet ja määritä seuraavat parametrit:

Lokin enimmäiskoko = 65536 K.B.(työasemille) tai 262144 K.B.(palvelimille)

Korvaa tapahtumat tarpeen mukaan.

Itse asiassa ilmoitettujen lukujen paikkansapitävyyttä ei taata, vaan ne valitaan empiirisesti jokaista tapausta varten.

Windows 2003/ XP)?

Klikkaus alkaa→ Juosta→ eventvwr.msc Turvallisuus. Näytä→ Suodattaa

- Tapahtuman lähde:Security;

- Luokka: Object Access;

- Tapahtumatyypit: Menestyksen tarkastus;

- Tapahtuman tunnus: 560;

Selaa suodatettujen tapahtumien luetteloa ja kiinnitä huomiota seuraaviin kenttiin kussakin merkinnässä:

- EsineNimi. etsimäsi kansion tai tiedoston nimi;

- KuvaTiedostoNimi. tiedoston poistaneen ohjelman nimi;

- Pääset. Pyydetyt oikeudet.

Ohjelma voi pyytää järjestelmältä useita käyttöoikeuksia kerralla - esim. Poistaa+ Synkronoida tai Poistaa+ Lukea_ Ohjaus. Merkittävä oikeus meille on Poistaa.

Joten kuka poisti asiakirjat (Windows 2008/ Vista)?

Klikkaus alkaa→ Juosta→ eventvwr.msc ja avaa lehti nähdäksesi Turvallisuus. Loki voi olla täynnä tapahtumia, jotka eivät liity suoraan ongelmaan. Napsauttamalla oikealla painikkeella Valitse komento suojauslokin mukaan Näytä→ Suodattaa ja suodata näkymäsi seuraavien kriteerien mukaan:

- Tapahtuman lähde: Turvallisuus;

- Luokka: Object Access;

- Tapahtumatyypit: Menestyksen tarkastus;

- Tapahtuman tunnus: 4663;

Älä kiirehdi tulkitsemaan kaikkia poistoja haitallisiksi. Tätä toimintoa käytetään usein normaalin ohjelman toiminnan aikana - esimerkiksi komentoa suoritettaessa Tallentaa(Tallentaa), pakettiohjelmat MicrosoftToimisto luo ensin uusi väliaikainen tiedosto, tallenna asiakirja siihen ja poista se sitten aiempi versio tiedosto. Samoin monet tietokantasovellukset luovat ensin väliaikaisen lukitustiedoston käynnistettäessä (. lck), poista se sitten, kun poistut ohjelmasta.

Olen joutunut käsittelemään käyttäjien haitallisia toimia käytännössä. Esimerkiksi tietyn yrityksen ristiriitainen työntekijä päätti poistuessaan työstään tuhota kaikki työnsä tulokset poistamalla tiedostoja ja kansioita, joihin hän liittyi. Tällaiset tapahtumat ovat selvästi näkyvissä - ne luovat kymmeniä, satoja merkintöjä sekunnissa tietoturvalokiin. Tietenkin asiakirjojen palauttaminen VarjoKopioita (Shadow Spears) tai automaattisesti luotu arkisto joka päivä ei ole vaikeaa, mutta samalla voisin vastata kysymyksiin "Kuka tämän teki?" ja "Milloin tämä tapahtui?"

Jotta voit tarkastaa tiedostojen ja kansioiden käyttöoikeuden Windows Server 2008 R2:ssa, sinun on otettava tarkastustoiminto käyttöön ja määritettävä myös kansiot ja tiedostot, joihin käyttöoikeus tallennetaan. Tarkastuksen määrittämisen jälkeen palvelinloki sisältää tietoja pääsystä ja muista tapahtumista valituissa tiedostoissa ja kansioissa. On syytä huomata, että tiedostojen ja kansioiden käyttöoikeuden tarkastus voidaan suorittaa vain taltioilla, joissa on NTFS-tiedostojärjestelmä.

Ota tiedostojärjestelmäobjektien valvonta käyttöön Windows Server 2008 R2:ssa

Tiedostojen ja kansioiden käytön tarkastus on otettu käyttöön ja poistettu käytöstä käyttämällä ryhmäkäytännöt: toimialuekäytäntö Active Directory -toimialueelle tai paikalliset suojauskäytännöt erillisille palvelimille. Jos haluat ottaa tarkastuksen käyttöön yksittäisellä palvelimella, sinun on avattava hallintakonsoli paikallinen poliitikko Aloita ->KaikkiOhjelmat ->HallinnollinenTyökalut ->PaikallinenTurvallisuusKäytäntö. Paikallisessa käytäntökonsolissa sinun on laajennettava paikallista käytäntöpuuta ( PaikallinenKäytännöt) ja valitse elementti TarkastaaKäytäntö.

Oikeasta paneelista sinun on valittava elementti TarkastaaEsinePääsy ja määritä näkyviin tulevassa ikkunassa, minkä tyyppiset tiedostojen ja kansioiden käyttötapahtumat on tallennettava (onnistunut/epäonnistunut käyttö):

Kun olet valinnut haluamasi asetuksen, napsauta OK.

Tiedostojen ja kansioiden valitseminen, joihin pääsy tallennetaan

Kun tiedostojen ja kansioiden käyttöoikeuden valvonta on aktivoitu, sinun on valittava tietyt objektit tiedostojärjestelmä, jonka käyttöoikeus tarkastetaan. Aivan kuten NTFS-käyttöoikeudet, valvonta-asetukset peritään oletuksena kaikille aliobjekteille (ellei toisin ole määritetty). Aivan kuten tiedostoille ja kansioille myönnettäessä käyttöoikeuksia, valvonta-asetusten periminen voidaan ottaa käyttöön kaikille tai vain valituille objekteille.

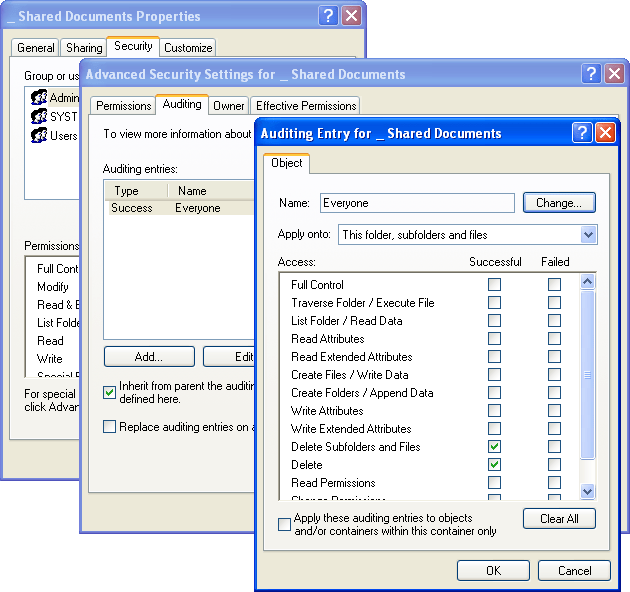

Jos haluat määrittää tietyn kansion/tiedoston auditoinnin, napsauta sitä hiiren kakkospainikkeella ja valitse Ominaisuudet ( Ominaisuudet). Siirry ominaisuusikkunassa Suojaus-välilehteen ( Turvallisuus) ja paina -painiketta Pitkälle kehittynyt. Lisäsuojausasetusten ikkunassa ( Pitkälle kehittynytTurvallisuusasetukset) mene Tarkastus-välilehteen ( Tilintarkastus). Tarkastuksen määrittäminen vaatii tietysti järjestelmänvalvojan oikeudet. Tässä vaiheessa tarkastusikkunassa näkyy luettelo käyttäjistä ja ryhmistä, joille tämän resurssin tarkastus on käytössä:

Voit lisätä käyttäjiä tai ryhmiä, joiden käyttöoikeus tämä esine korjataan, sinun on painettava painiketta Lisätä… ja määritä näiden käyttäjien/ryhmien nimet (tai määritä Kaikki– tarkastaa kaikkien käyttäjien käyttöoikeudet):

Välittömästi näiden asetusten käyttöönoton jälkeen suojausjärjestelmälokissa (löydät ne TietokoneHallinto -> Event Viewer), joka kerta kun käytät objekteja, joiden valvonta on käytössä, vastaavat merkinnät tulevat näkyviin.

Vaihtoehtoisesti tapahtumia voidaan tarkastella ja suodattaa PowerShell-cmdletillä − Hanki-tapahtumaloki Jos haluat esimerkiksi näyttää kaikki tapahtumat, joiden tapahtumatunnus on 4660, suorita komento:

Get-EventLog-suojaus | ?($_.eventid -eq 4660)

Neuvoja. On mahdollista määrittää tiettyjä toimintoja kaikille Windows-lokin tapahtumille, kuten lähetys sähköposti tai komentosarjan suorittaminen. Kuinka tämä konfiguroidaan, kuvataan artikkelissa:

UPD alkaen 06.08.2012 (Kiitos kommentoijalle).

Windows 2008/Windows 7:ssä ilmestyi erityinen apuohjelma tarkastuksen hallintaan auditpol. Täysi lista Objektityypit, joille auditointi voidaan ottaa käyttöön, voidaan nähdä komennolla:

Auditpol /luettelo /alaluokka:*

Kuten näet, nämä esineet on jaettu 9 luokkaan:

- Järjestelmä

- Kirjautuminen / uloskirjautuminen

- Objektin käyttöoikeus

- Etuoikeuskäyttö

- Yksityiskohtainen seuranta

- Käytännön muutos

- Tilin hallinta

- DS Access

- Tilin kirjautuminen

Ja jokainen niistä on vastaavasti jaettu alaluokkiin. Esimerkiksi Object Access -tarkastusluokka sisältää File System -aliluokan, ja voit ottaa tietokoneen tiedostojärjestelmäobjektien tarkastuksen käyttöön suorittamalla komennon:

Auditpol /set /subcategory:"Tiedostojärjestelmä" /failure:enable /success:enable

Se poistetaan käytöstä vastaavasti komennolla:

Auditpol /set /subcategory:"Tiedostojärjestelmä" /vika:poista käytöstä /success:pois käytöstä

Nuo. Jos poistat tarpeettomien alakategorioiden tarkastuksen käytöstä, voit vähentää merkittävästi lokin määrää ja tarpeettomien tapahtumien määrää.

Kun tiedostojen ja kansioiden käyttöoikeuden valvonta on aktivoitu, sinun on määritettävä tarkastettavat objektit (tiedostojen ja kansioiden ominaisuuksissa). Muista, että oletusarvoisesti valvonta-asetukset peritään kaikille aliobjekteille (ellei toisin ole määritetty).

Huomautus: Loppuluennolla annetaan viimeisimmät suositukset luottamuksellisten tietojen suojaamisen teknisten keinojen käyttöönotosta sekä käsitellään yksityiskohtaisesti InfoWatch-ratkaisujen ominaisuuksia ja toimintaperiaatteita.

InfoWatch-ohjelmistoratkaisut

Tämän kurssin tarkoituksena ei ole yksityiskohtainen tutustuminen InfoWatch-tuotteiden toiminnan teknisiin yksityiskohtiin, joten tarkastelemme niitä teknisen markkinoinnin puolelta. InfoWatch-tuotteet perustuvat kahteen perusteknologiaan - sisällön suodatukseen ja käyttäjien tai järjestelmänvalvojien toimintojen auditointiin työpaikalla. Osana kattavaa InfoWatch-ratkaisua on myös tietojärjestelmästä poistunut tietovarasto ja yhtenäinen sisäisen turvallisuuden hallintakonsoli.

Tiedonkulkukanavien sisällön suodatus

Perus erottuva piirre InfoWatch-sisällön suodatus perustuu morfologisen ytimen käyttöön. Toisin kuin perinteisellä allekirjoitusten suodatuksella, InfoWatch-sisällönsuodatustekniikalla on kaksi etua: epäherkkyys alkeiskoodaukselle (joiden merkkien korvaaminen toisilla) ja paljon muuta. korkea suorituskyky. Koska ydin ei toimi sanojen, vaan juurimuotojen kanssa, se katkaisee automaattisesti juuret, jotka sisältävät sekoitettuja koodauksia. Myös juurilla, joita kussakin kielessä on alle kymmenentuhatta, eikä sanamuotoilla, joita on noin miljoona kielillä, työskentely mahdollistaa merkittävien tulosten näyttämisen melko tuottamattomilla laitteilla.

Käyttäjien toimintojen auditointi

InfoWatch tarjoaa useita sieppaajia työasemassa olevien asiakirjojen kanssa työasemassa olevien käyttäjien toimien valvomiseksi - sieppaajat tiedostotoimintoja, tulostustoimintoja, sovellusten sisäisiä toimintoja ja liitettyjä laitteita varten.

Tietojärjestelmästä kaikkia kanavia pitkin poistunut tietovarasto.

InfoWatch-yritys tarjoaa arkiston tietojärjestelmästä poistuneista tiedoista. Asiakirjat kulkivat kaikkien järjestelmän ulkopuolelle johtavien kanavien kautta - sähköposti, Internet, tulostus ja irrotettava tietoväline, tallennetaan *tallennussovellukseen (vuoteen 2007 - moduuli Traffic Monitor Storage Server), jossa ilmoitetaan kaikki attribuutit - käyttäjän koko nimi ja asema, hänen sähköiset ennusteensa (IP-osoite, tili- tai postiosoite), tapahtuman päivämäärä ja kellonaika, nimi ja asiakirjan attribuutit. Kaikki tiedot ovat analysoitavissa, mukaan lukien sisältöanalyysi.

Aiheeseen liittyvät toiminnot

Teknisten keinojen käyttöönotto luottamuksellisten tietojen suojaamiseksi vaikuttaa tehottomalta ilman muita, ensisijaisesti organisatorisia, menetelmiä. Olemme jo keskustelleet joistakin niistä edellä. Tarkastellaan nyt tarkemmin muita tarpeellisia toimia.

Rikkojien käyttäytymismalleja

Ottamalla käyttöön luottamuksellisten tietojen seurantajärjestelmän toiminnallisuuden ja analyyttisten valmiuksien lisäämisen lisäksi voit kehittyä vielä kahteen suuntaan. Ensimmäinen on suojajärjestelmien integrointi sisäisiä ja ulkoisia uhkia vastaan. Viime vuosien tapaukset osoittavat, että roolit jakautuvat sisäisten ja ulkoisten hyökkääjien välillä, ja ulkoisten ja sisäisten uhkien seurantajärjestelmien tietojen yhdistäminen mahdollistaa tällaisten yhdistettyjen hyökkäysten havaitsemisen. Yksi ulkoisen ja sisäisen turvallisuuden kosketuspisteistä on käyttöoikeuksien hallinta, erityisesti siinä yhteydessä, kun simuloidaan epälojaalien työntekijöiden ja sabotoijien tuotantotarvetta lisätä oikeuksia. Kaikkiin virallisten tehtävien ulkopuolisiin resursseihin pääsyä koskeviin pyyntöihin on sisällytettävä välittömästi mekanismi näiden tietojen perusteella toteutettujen toimien tarkastamiseksi. On vielä turvallisempaa ratkaista yhtäkkiä ilmaantuvat ongelmat avaamatta resursseja.

Otetaan esimerkki elämästä. Järjestelmänvalvojalle Markkinointiosaston johtajalta saatiin hakemus rahoitusjärjestelmän avaamisesta. Hakemuksen perusteluksi liitettiin toimitusjohtajan toimeksianto yrityksen valmistamien tavaroiden ostoprosessien markkinointitutkimukseen. Koska rahoitusjärjestelmä- yksi suojatuimmista resursseista ja siihen pääsyluvan antaa pääjohtaja, tietoturvaosaston päällikkö kirjoitti sovellukseen vaihtoehtoisen ratkaisun - ei anna pääsyä, vaan ladata anonymisoituja (asiakkaita määrittelemättä) tietoja erityinen tietokanta analysointia varten. Vastauksena päämarkkinoijan vastalauseisiin, että hänelle oli epämukavaa työskennellä näin, johtaja esitti hänelle kysymyksen "päässä": "Miksi tarvitset asiakkaiden nimiä - haluatko yhdistää tietokannan? ” - jonka jälkeen kaikki menivät töihin. Emme koskaan tiedä, oliko tämä yritys vuotaa tietoa, mutta olipa se mikä tahansa, yritysten rahoitusjärjestelmä oli suojattu.

Vuotojen estäminen valmistuksen aikana

Toinen suunta järjestelmän kehittämiseen sisäisten tapahtumien valvontaan luottamuksellisella tiedolla on vuotojen estojärjestelmän rakentaminen. Tällaisen järjestelmän toiminta-algoritmi on sama kuin tunkeutumisenestoratkaisuissa. Ensin rakennetaan tunkeilijan malli ja siitä muodostetaan "rikkomusallekirjoitus", eli tunkeilijan toimintasarja. Jos useat käyttäjän toimet osuvat yhteen rikkomusallekirjoituksen kanssa, ennustetaan käyttäjän seuraava askel ja jos se myös vastaa allekirjoitusta, annetaan hälytys. Esimerkiksi luottamuksellinen asiakirja avattiin, osa siitä valittiin ja kopioitiin leikepöydälle, sitten a uusi asiakirja ja puskurin sisältö kopioitiin siihen. Järjestelmä olettaa, että jos uusi asiakirja sitten tallennetaan ilman "luottamuksellinen" -merkkiä, tämä on varastamisyritys. USB-asemaa ei ole vielä asetettu, kirjettä ei ole luotu ja järjestelmä ilmoittaa tietoturvapäällikölle, joka tekee päätöksen - pysäyttääkö työntekijä tai seurataanko tiedot menevät. Muuten, malleja (muissa lähteissä - "profiilit") rikoksentekijän käyttäytymisestä voidaan käyttää paitsi keräämällä tietoja ohjelmistoagenteista. Jos analysoit tietokantaan kohdistuvien kyselyiden luonnetta, voit aina tunnistaa työntekijän, joka yrittää saada tietyn tiedon peräkkäisten kyselyiden avulla tietokantaan. On välittömästi seurattava, mitä se tekee näillä pyynnöillä, tallentaako ne, yhdistääkö se siirrettäviä tallennusvälineitä jne.

Tietojen tallennuksen järjestäminen

Tietojen anonymisoinnin ja salauksen periaatteet ovat edellytys tallennuksen ja käsittelyn järjestämiselle ja etäyhteys voidaan järjestää pääteprotokollan avulla jättämättä tietoja tietokoneelle, josta pyyntö järjestetään.

Integrointi todennusjärjestelmiin

Ennemmin tai myöhemmin asiakkaan on käytettävä järjestelmää, joka valvoo toimia luottamuksellisten asiakirjojen avulla henkilöstöongelmien ratkaisemiseksi - esimerkiksi irtisanomalla työntekijöitä tämän järjestelmän dokumentoimien tosiasioiden perusteella tai jopa nostamalla syytteeseen vuotaneita. Valvontajärjestelmä voi kuitenkin tarjota vain rikoksentekijän sähköisen tunnisteen - IP-osoitteen, tili, sähköpostiosoite jne. Jotta työntekijää voidaan syyttää laillisesti, tämä tunniste on linkitettävä henkilöön. Tästä integraattori avautuu uusi markkina– todennusjärjestelmien käyttöönotto – yksinkertaisista tunnuksista kehittyneisiin biometrisiin ja RFID-tunnisteisiin.